علم الإنترنت / أنظمة التحكم الصناعية

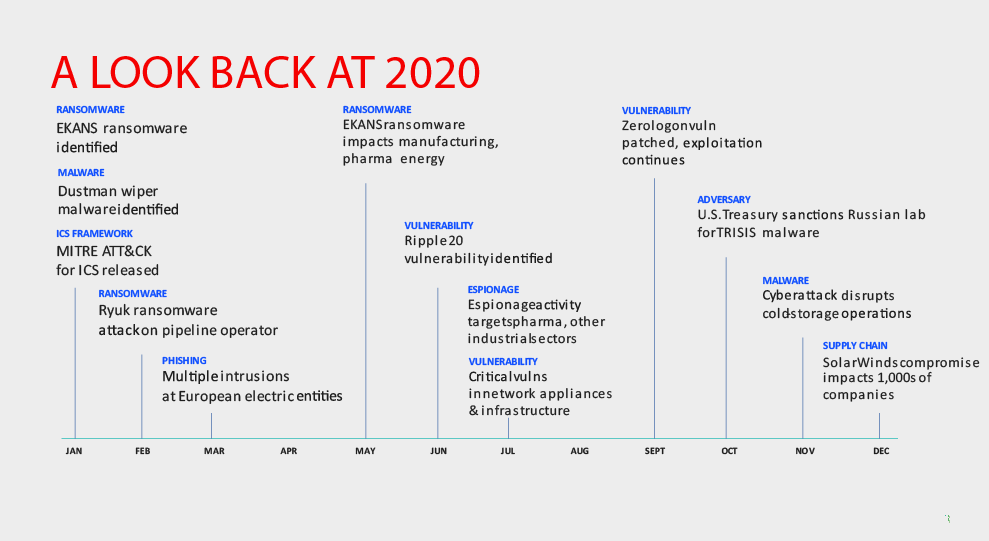

تشهد نظم التحكم الصناعية (ICS) ارتفاعا في الهجمات السيبرانية، وزادت هذه

النسبة بشكل كبير منذ جائحة كوفيد-19. استهدفت هذه الهجمات البنية التحتية

الوطنية الهامة (NCI) والمرافق العامة على وجه الخصوص. ويعزى ذلك على

الأرجح إلى احتمالية زيادة الاستثمار الذي قام به المخترقون في استهداف نظم

التحكم الصناعي على مدى السنوات الخمس إلى العشر الماضية، والتي ستستمر

وتيرتها بالتسارع في محيط التهديدات الأمنية على نظم التحكم الصناعي.

(وفقًا لتقرير مراجعة الأمن السيبراني للعام 2020 الصادر عن شركة دراغوس

للأمن السيبراني)

المقدمة

تشير "أنظمة التحكم الصناعي" إلى مجموعة من أنظمة التحكم والأجهزة ذات الصلة التي تشمل الأجهزة والأنظمة والشبكات والضوابط المستخدمة لتشغيل وأتمتة العمليات الصناعية. تم تطوير كل نظام من نظم التحكم الصناعي للتعامل بكفاءة مع العمل إلكترونياً، ويؤدي مهامه على نحو مغاير حسب نوع العمل. من الناحية العملية، يمتلك كل قطاع صناعي حاليا على أجهزة وبروتوكولات نظم التحكم الصناعي وعلى بنية تحتية حيوية، بما في ذلك قطاع الصناعات التحويلية وخدمات النقل والمواصلات وخدمات الرعاية الصحية والطاقة ومعالجة المياه.

استنادًا إلى أحدث تنبيهات من وكالة الأمن السيبراني وأمن البنية التحتية (CISA)، أصبحت الخدمات الموجهة للعامة هدفًا متناميًا. لذا ينبغي على مالكي الأصول الاستثمار في الحلول القائمة على رصد الشبكات، تحصين أنظمة الوصول عن بُعد، وحماية برامج واجهة الإنترنت، وغيرها من التدابير الأمنية المناسبة لبيئاتهم الصناعية. وبغية تحقيق الفاعِلية، ينبغي إدراج هذه الاستثمارات في استراتيجية الدفاع المتعدد الطبقات داخل شبكة مؤسساتهم.

1.هجوم سلسلة التوريد

عندما نقيّم مشهد المخاطر ونقاط الضعف الخاصة بنظام التحكم الصناعي، فإننا

نبحث بشكل أساسي عن جوانب الهشاشة والضعف في شبكات التكنولوجيا التشغيلية

التي قد يستغلها المهاجم لتحقيق نتيجة معينة. ومع ذلك، عندما نتخذ خطوة إلى

الوراء عن بيئة ومجال التصنيع، نلحظ وجود خطر جديد متمثل في: ماذا لو تعرض

نظام التحكم الصناعي للاختراق قبل أن يدخل حيز الإنتاج؟ ومن هنا يأتي دور

هجوم سلسلة التوريد.

في العقد الماضي، نما الوعي بهجمات سلسلة التوريد من خلال الإبلاغ عن وقوع

حوادث كبيرة. على سبيل المثال، في الاختراق الأمني المستهدف للعام 2013،

استخدم المهاجمون بيانات اعتماد مسروقة من الجهة الموردة التي تقدم أنظمة

التدفئة والتهوية وتكييف الهواء (HVAC) في متاجر الفئة المستهدفة بغية

الوصول إلى شبكته والتحرك أفقياً حتى يتم في النهاية سرقة البطاقة المصرفية

والمعلومات الشخصية لملايين العملاء، ما أسفر عن أضرارا مادية قدرت بمئات

الملايين من الدولارات كتعويض لتاجر التجزئة.

يعد هجوم الفدية نوت بيتيا (NotPetya) (2017) أيضًا بمثابة هجومٍ على سلسلة

التوريد، حيث قام المهاجمون أولاً باختراق برنامج (M.E. Doc)، والذي يستخدم

لأغراض المحاسبة الضريبية في أوكرانيا، ما أدى إلى إحداث ضرر في تحديثات

البرامج التي قام الضحايا بتحميلها، ما سمح لهذا الهجوم أن يعيث فسادا في

جميع أنحاء العالم. حيث أثّر هذا الهجوم على الشركات متعددة الجنسيات مثل

شركات الشحن الكبيرة فيديكس (FedEx) وميرك (Merck) ومايرسك (Maersk)، ما

تسبب في نهاية المطاف إلى إلحاق أضرار تقدر بنحو عشرة (10) مليارات دولار،

ما يجعلها واحدة من أغلى الهجمات السيبرانية حتى الآن.

وفي الآونة الأخيرة، تم اكتشاف هجوم سلسلة التوريد الذي تم فيه زراعة فيروس

حصان طروادة في برنامج سولار ويند أوريون (SolarWinds Orion) حيث تم

استخدام هذا الهجوم لنشر هجوم الباب الخلفي لسن برست (SUNBURST) سمح الهجوم

لمن يشكلون هذه التهديدات بالوصول إلى العديد من المنظمات حول العالم كجزء

من عملية تحديث برامج سولار ويند. حيث قامت شركة مايكروسوفت بإنهاء الحملة،

لكن لم يُعرف بعد المدى الكامل الهجوم والضرر الذي ألحقه.

وأخيرًا، عند التفكير في جائحة كورونا (كوفيد-19)، الوباء الذي شكل بصورة

جيدة المخاطر الأمنية والهجمات السيبرانية خلال العام 2020، ينبغي علينا

أيضًا أن نأخذ سلسلة توريد اللقاحات في الحسبان.

تحدث هجمات سلسلة التوريد عندما يتمكن المهاجم من الوصول إلى نظامك من خلال

مورد أو شريك تابع لجهة خارجية (طرف ثالث)، والتي يمكن لهذه الهجمات أن

تؤثر على أي مرحلة من مراحل دورة حياة المنتج.

التصميم > التصنيع > التوزيع > الصيانة والتخزين

ففي كل خطوة من هذه الخطوات، هناك خطر هجوم يستهدف العناصر الأقل أمانًا في

السلسلة. وهذا الخطر يعقد الموقف، لأن العملية لا تتم بالضرورة برمتها في

منطقة جغرافية واحدة أو تخضع لمسؤولية منظمة واحدة.

ينبغي أن تشير الموضوعات الرئيسية المقدمة إلى الإدارة إلى التخفيف من قدرة

الخصوم على مقاطعة استمرارية الأعمال من خلال هجوم سلسلة التوريد وتوفير

عمليات مفصلة للتعافي السريع والفعّال من الحادث - "في إطار تناول موضوع

المخاطر بدلاً من التطوير واستمرارية الأعمال إلى الإدارة العليا".

تلتزم معظم الجهات الموردة بالمعايير الدولية لنظم إدارة أمن المعلومات

27001-2013، ولكن في بعض الأحيان ليس هذا هو الحال. في حين أن اللوائح

تتغير لدمج المعايير ونجد أيضًا أن الجهات الموردة الصغيرة تأخذ ذلك موضع

التنفيذ، من الجيد كبداية مراعاة الاعتبارات التالية:

-

نظرًا لتمتع الجهات الموردة في بعض الحالات الوصول الافتراضي إلى مؤسستك، فعليك أن تعتبرها كمؤسستك الداخلية بما في ذلك توقعاتك لضوابط الأمان والتدقيق الدوري ضمن عقود الجهات الموردة للتأكد من أن الموردين الذين اخترتهم يلبون نفس مستوى التدقيق.

-

معرفة المخاطر المرتبطة بشركاء وموردين من الطرف الثالث. ومن ضمن الأسئلة التي سيطرحونها، الآتي: كيف يقومون بحماية برامجك؟ هل يتم نشر إجراءات الأمن المادي في منشآتهم؟ سوف تجدهم يسألونك أيضًا عن المخاطر التي لديك وخطط الطوارئ.

-

قم بتضمين سلسلة التوريد في خطة الاستجابة والمعالجة. هذه الخطوة تتبع الخطوة السابقة - لمجرد أنك أجريت التقييم والرصد لا يعني أنك خالي من المخاطر، وبعبارة أخرى، فإن هذا يدير ثقتك الزائدة في رؤية سلسلة التوريد الخاصة بهم. يجب أن تكون قادرًا على مناقشة أسئلة مثل ما مدى فاعلية رد فعلهم عند نشر ثغرة مجهولة (Zero- Day) في النظام لاختراقه تؤثر على نظامك؟

إن الالتزام بثلاثية (الأشخاص والسياسات والتكنولوجيا) يمكن أن يساعدك على تحسين الدفاعات السيبرانية. ومع ذلك، ضع في اعتبارك أن هذا لا ينطبق على جميع الجهات الموردة، وأن الاحتياجات التي تتجاوز هذا النهج حيث يتغير مشهد التهديد ويُنظر إلى المنهجيات على أنها بسيطة للغاية! وبالتالي فإن النهج الصحيح هو إضافة الابتكار والتحسين المتسق لكل من العوامل الثلاثة الآنفة الذكر مع إجراء التغييرات في العملية.

2.تهديدات البرمجيات الخبيثة

كثيرًا ما يستخدم موظفو الشركة في أماكن عمل نظم التحكم الصناعية الوسائط المحمولة. يمكن نقل البرمجيات الخبيثة باستخدام وسائط قابلة للنقل مثل الأقراص المدمجة والذاكرة المحمولة وغيرها من الوسائط. يمكن تضمين البرمجيات الخبيثة بسهولة في الملفات الموجودة على الوسائط المحمولة. ويمكن لأجهزة تخزين الوسائط التي تحتوي على ملفات ضارة بعدئذ تجاوز الأمان المادي وإصابة نظام التحكم الصناعي.

3. الهجمات التي يشنها أفراد من الداخل

يقوم فني نظم التحكم مستاء بالتجسس على غيره من الفنيين بغية الحصول على معلومات التوثيق، ليقوم بتسجل الدخول إلى المعدات التي تتحكم في العملية الفيزيائية (أو الميكانيكية) باستخدام بيانات الاعتماد المسروقة ومن ثم يعطي أوامر بإيقاف التشغيل لأجزاء من العملية الفيزيائية، ما يؤدي إلى إغلاق جزئي للمصنع. ويعد هذا هجوم معقد إلى حد ما. فيما يتمتع متخصصو نظم التحكم الصناعية بفهم سليم لكيفية تشغيل مكونات نظام التحكم لتحقيق أهداف معينة، منها على سبيل المثال إيقاف التشغيل، ولكن غالبًا ما يكون لديهم فهم محدود للأفكار الهندسية الأساسية أو ميزات السلامة المضمنة في العمليات الصناعية.

4. برامج الفدية

-

برامج الفدية الشائعة

يقوم المهندس الذي يحقق في المعلومات الفنية أو بتصفح شبكة الإنترنت حول معدات نظم التحكم الصناعية بتنزيل برامج الفدية على النظام دون قصد. حيث تستخدم البرمجية الخبيثة نقاط ضعف النظام الذي تم تنزيل البرمجية عليه لنشر وتشفير الحاسوب. ثم ينتشر بعد ذلك إلى معظم الأنظمة الموجودة في نظام التحكم الصناعي. ونتيجة لذلك، يتم تشفير معظم الأنظمة في الشبكة، ما يؤدي إلى تعطيل نظام التحكم. لا يمكن أن يتسبب نظام التحكم المختل إلى إيقاف التشغيل. وفي وقت قصير، يقوم مشغل المصنع بتفعيل إغلاق السلامة في حالات الطوارئ.

نتيجة لذلك، سيكون خط الإنتاج غير متصل بشبكة الإنترنت، حتى بعد إزالة البرامج الضارة من نظام التحكم وإعادة تشغيل المصنع. -

برامج الفدية المستهدفة

يستهدف المهاجم الذي يتمتع بمهارات حاسوبية جيدة، من خلال هجمات التصيد الاحتيالي والمرفقات الضارة، موظفي تكنولوجيا المعلومات الداخليين ويستخدم أداة التحكم عن بُعد الخبيثة للوصول إلى شبكة تكنولوجيا المعلومات. يستخدم المهاجم أداة الوصول عن بُعد للحصول على المزيد من بيانات الاعتماد، والحصول في نهاية المطاف على وصول عن بُعد إلى نظام التحكم الخاص بنظم التحكم الصناعي. ويتمثل دور المهاجم بغزو تلك النظم مستخدما برمجيات الفدية ويطالب بدفع مبالغ مالية مقابل فك التشفير. يعمل الموقع على تعطيل جميع التوصيلات الكهربائية بين المصنع المتضرر والشبكات الخارجية بأسرع وقت ممكن ومحاولات لدفع الفدية.

-

برامج فدية الثغرات المجهولة

تقوم منظمة استخباراتية بترك قائمة بالثغرات المجهولة على أنظمة التشغيل والتطبيقات وجدار الحماية محدود الوصول عن طريق الخطأ على مركز الأوامر والتحكم المرتكزة على شبكة الإنترنت والتي تستغلها جهات التهديد. تقوم هذه العصابة بعد ذلك بإنشاء برمجيات خبيثة قائمة بذاتها تنتشر من خلال استغلال الثغرات المجهولة في برنامج مشاركة ملفات نظام التشغيل الويندوز. يتم إطلاق البرمجيات الخبيثة في آن واحد على عشرات المواقع المخترقة في جميع أنحاء العالم، وتنشر بسرعة تشفير الأنظمة على الشبكة. تنتقل البرمجيات الخبيثة عبر جدران الحماية لإصابة وتشفير المنشآت الصناعية التي يمكنها نقل الملفات بشكل مباشر أو غير مباشر مع شبكات تكنولوجيا المعلومات، ما يتسبب في إغلاق طارئ وتلف مادي للمعدات.

5. حجب (تعطيل) الخدمة

في نظام التحكم الصناعي، يتم استخدام كل من الاتصال السلكي واللاسلكي. بحيث تؤدي الهجمات على هذه الاتصالات إلى تعطيل أو حجب خدمة الاتصال في الوقت الفعلي بين مكونات نظام التحكم الصناعي. إذ أن التأخير لبضع ثوان في نظام التحكم الصناعي له تأثير سلبي حاد على العملية. ثمة طريقة أخرى لشن هجوم حجب الخدمة الا وهي استهداف المكونات الفردية، مثل أجهزة التحكم المنطقية القابلة للبرمجة، وهذه الاجهزة حساسة بطبيعتها. إن الفحص الكثيف للمنفذ يمكن أن يؤدي إلى تعطل أجهزة التحكم المنطقية القابلة للبرمجة، ما يتسبب في تعطيل العمليات.

6. الأعطال الفنية أو المادية

قد يؤدي حدوث الفشل على مستوى المكونات مثل الطاقة وفشل القرص الصلب وتعطل النظام وتلف الكابل إلى فشل وقت التشغيل. يمكن أن تؤدي أخطاء وقت التشغيل في البرنامج أيضًا إلى تعطيل العمليات حتى يتم إعادة تعيين البرنامج أو النظام أو إصلاحه. وقد يستخدم المخترقون العوامل التي تؤدي إلى عطل فني أو مادي لتعطيل نظام التحكم الصناعي.

7. تهديدات الإرهابيين والقراصنة (المخترقين)

غالبًا ما تهاجم الجماعات الإرهابية التي ترغب في بث الخوف والدمار والخسائر في الأرواح البنية التحتية الحيوية. ومن الأمثلة على هذه البنى التحتية المعرضة للخطر في الغالب التحكم في الحركة الجوية والشبكات الكهربائية ومحطات الطاقة النووية. فيما قد يتسبب القراصنة، التي يقوم المنافسون الصناعيون أو المنظمات الإرهابية أو غيرها من الجهات الخبيثة بتمويلهم، في إحداث أضرار جسيمة، ما يؤدي إلى خسائر مالية وتشويه سمعة الشركة.

8. انعدام تجزئة الشبكة

يمكن للمهاجمين الوصول إلى أنظمة التكنولوجيا التشغيلية من خلال التكنولوجيا التشغيلية المسطحة وشبكة الإنترنت المعطلة، بالإضافة إلى ميزات جدار الحماية التي تفشل في اكتشاف النشاط الضار أو منعه.

9. الهجمات السيبرانية على تطبيقات شبكة الإنترنت

أصبحت أنظمة التكنولوجيا التشغيلية التقليدية، مثل واجهات الإدارة البشرية وأجهزة الحواسيب المنطقية القابلة للبرمجة، متصلة بالشبكات ويمكن الوصول إليها بشكل متزايد عبر واجهة الشبكة من أي مكان. ويمكن أن تؤدي هجمات تطبيقات الشبكة مثل البرمجة النصية عبر تطبيقات المواقع وهجمات حقن لغة قواعد البيانات (SQL) إلى اختراق الأنظمة غير المحمية.

10. استغلال الثغرات والتلاعب بالبرمجة الحاسوب

يمكن للمهاجمين تنفيذ تعليمات نظام تعسفي على أنظمة التكنولوجيا التشغيلية باستخدام بيانات غير صالحة لم تتم مصادقتها كحركة مرور شرعية للنظام.

11. التلاعب بالأسواق

لبناء موطئ قدم على شبكات تكنولوجيا المعلومات، تستغل منظمات الجريمة المنظمة نقاط الضعف المعروفة في خدمات الإنترنت المكشوفة. بحيث يقومون بتثبيت أدوات أنظمة التحكم عن بُعد على النظام المصاب وفي النهاية الوصول إلى نطاق نظام الويندوز. يتسلل المهاجمون إلى أجهزة حواسيب نظم التحكم الصناعي التي تثق في نطاق تكنولوجيات المعلومات لنظام الويندوز ويقومون بتثبيت برنامج أنظمة التحكم عن بُعد عليها. ونظرًا لأن أنظمة التحكم عن بُعد غير قادرة على توجيه حركة المرور على الإنترنت، يقوم المهاجمون بتوجيه حركة المرور عبر أجهزة تكنولوجيا المعلومات المعرضة للخطر باستخدام اتصالات الأقران (peer-to-peer). ثم يحصل المهاجمون على حق الوصول إلى شبكة الوصول عن بُعد وتنزيل ملفات ضبط نظام التحكم وفحصها.

12. اختطاف التوثيق المزدوج

تتم حماية نظام التحكم الصناعي في الغالب من خلال أفضل الممارسات الأمنية

الصناعية، وغالبًا ما تحاول الجهات الفاعلة الخبيثة اختراق العمليات في

نظام التحكم الصناعي. ونتيجة لذلك، يقومون بإنشاء برامج ضارة مخصصة لأدوات

أنظمة الوصول عن بُعد لتجاوز أنظمة مكافحة الفيروسات واستخدام أبحاث مواقع

التواصل الاجتماعي ورسائل التصيد المستهدفة عبر البريد الإلكتروني؛

لاستهداف فنيي الدعم في الموقع الصناعي. بحيث يقوم الفنيين بتمكين المرفقات

الملوثة ومنحها صلاحيات مطلقة. بدلاً من إطلاق أدوات أنظمة التحكم عن بُعد

في الموقع الصناعي، حيث يمكن اكتشافه بواسطة أنظمة الكشف عن التسلل المتطور

بالموقع، فإن المخترق ينتظر حتى يكون الفني الضحية في المنزل ليقوم بتسجيل

الدخول إلى الموقع الصناعي عن بُعد لحل المشكلة. يستخدم الموظف بعد ذلك

التوثيق المزدوج للدخول. لسوء الحظ، في هذه المرحلة، يتم تنشيط البرنامج

الضار، وعرض رسالة خطأ للفني. ثم تسمح البرامج الضارة للمهاجمين بالتحكم عن

بعد من نافذة بروتوكول سطح المكتب البعيد غير المرئية. ويقوم الفني بإعادة

الإتصال عن بعد بالموقع الصناعي، غير مدرك للخلل الحاصل. يمكن للمهاجمين

الدخول إلى العمليات الصناعية إذا تم تمكين الحاسوب المحمول الخاص بالفني

والشبكات الافتراضية الخاصة.

13. الموقع الإلكتروني المخترق الخاص بالجهة الموردة

يقتحم المجرمون السيبرانيون نظم التحكم الصناعي للموقع الإلكترونية الخاصة بالجهات الموردة غير المحصنة بشكل جيد. فهم يحصلون على أحدث إصدارات البرنامج ويدرسونها. ويقوم المهاجمون باستخدام المواقع الإلكترونية التي تم اختراقها لتفريغ آخر تحديث أمني لبرنامج نظام التحكم الصناعي وزرع برنامج نصي صغير. يقوم المهاجمون بإعادة حزم التحديث الأمني، وتوقيعه باستخدام المفتاح الخاص لخادم الويب، ونشره مع تشفير أم دي MD5 الجديدة. ستقوم العديد من المواقع بتنزيل التحديث المصاب وتثبيته بمرور الوقت. ثم يتم تشغيل البرنامج النصي الخبيث على كل هدف.

14. سلسلة توريد المعدات الحاسوبية

يقوم مهاجم متطور باختراق موقع صناعي محمي جيدًا، وذلك من خلال سرقة

المعلومات الخاصة بالجهات الموردة على المواقع الصناعية التي تزود أجهزة

الحواسيب والخوادم. بعد ذلك، يقترب المهاجم من موظفي التوصيل في شركة

الخدمات اللوجستية. عندما يكون من الواضح أن شحنة جديدة من أجهزة الحواسيب

في طريقها إلى الموقع الصناعي، يقوم المهاجمون باقتحام شاحنة التوصيل، وفتح

الحزم الموجهة إلى الموقع الصناعي، وإدخال أجهزة تجسس لاسلكية يمكن التحكم

فيها في المعدات الجديدة.

بعد أن يتم تفعيل وتشغيل المعدات الحاسوبية، يستخدم المهاجمون الوصول

اللاسلكي للتسلل إلى العملية الفيزيائية من خلال أجهزة التجسس. يضعف

المهاجمون في نهاية المطاف تدابير حماية المعدات، ما يؤدي في النهاية إلى

إضعاف الإنتاج في المصنع.

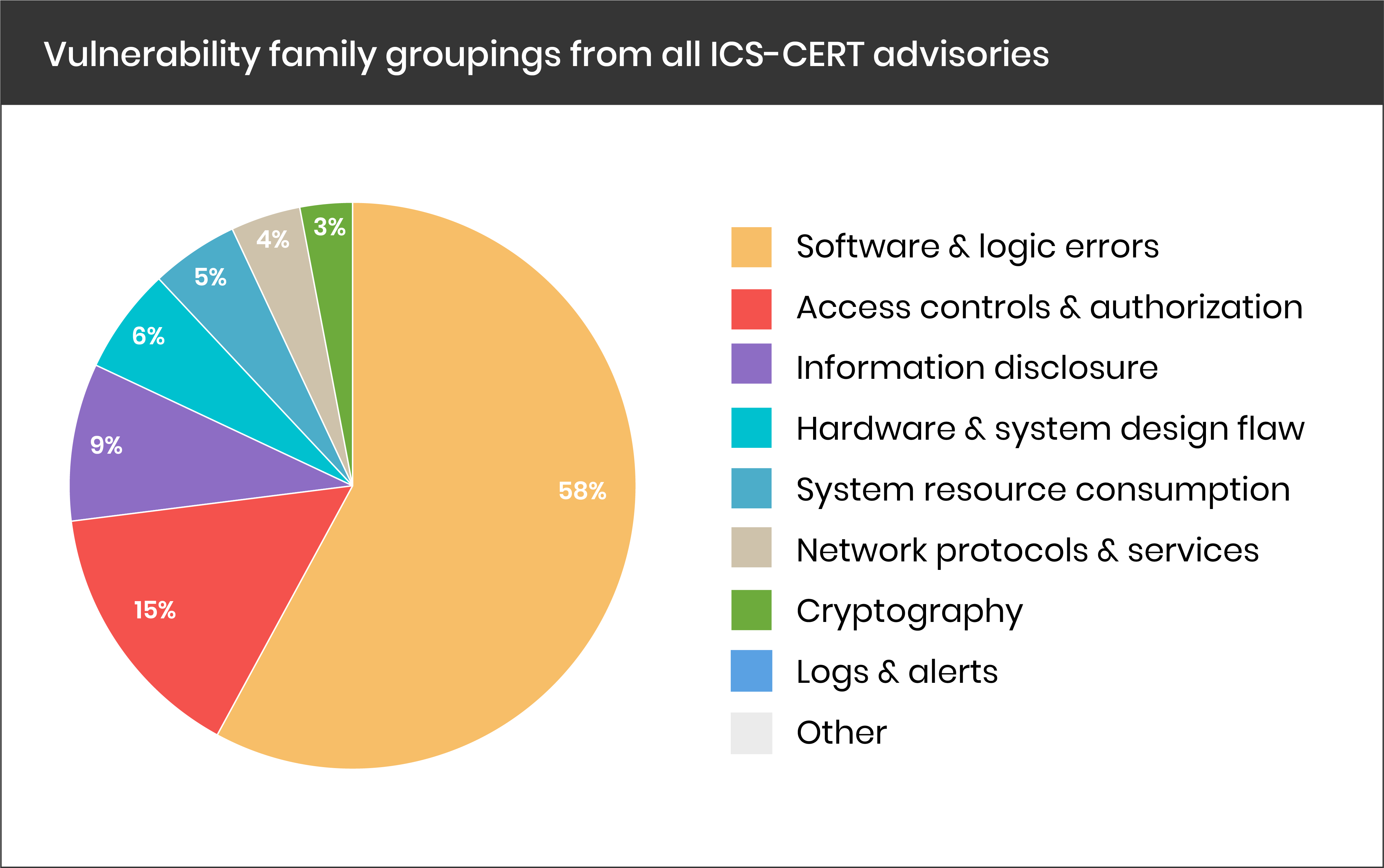

في العام 2020، زاد عدد نقاط ضعف نظام التحكم الصناعي بشكل أكبر.

وفقًا لشركة كلاروتي (Claroty) للأمن السيبراني الصناعي، إن عدد الثغرات

لنظم التحكم الصناعي التي تم الكشف عنها في العام 2020 هو (893 نقطة) وكانت

أعلى بنسبة 25٪ تقريبًا مقارنة بالعام 2019، وأعلى بنسبة 33٪ تقريبًا عن

العام 2018. وتعتقد الشركة أنه من المحتمل أن تكون هذه الزيادة نتيجة

لزيادة الوعي بالمخاطر التي تشكلها الثغرات في المنتجات الصناعية، وكذلك

يبذل الباحثون والموردون المزيد من الجهد في تحديد الثغرات الأمنية والعمل

على تصحيحها.

وأعربت الشركة عن إن 61٪ من نقاط الضعف تم اكتشافها بواسطة باحثين من جهات

خارجية (طرف ثالث)، وكثير منهم يعملون في شركات الأمن السيبراني. تتضمن

معايير البحث هذه على: القواسم المشتركة للمنصة أو الأجهزة أو المعدات

المعرضة للضرر من المهاجم الذي يكتشف ويستغل ثغرة أمنية في المنتج قبل أن

تقوم الجهة الموردة بتصحيحها.

تُظهر مقارنة بيانات الثغرات الأمنية الخاصة بنظام التحكم الصناعي من النصف

الثاني للأعوام 2018 و2019 و2020 ديمومة تنفيذ الأوامر البرمجية عن بُعد

وقراءة بيانات التطبيق وحجب الخدمة وآليات تخطي الحماية باعتبارها

التأثيرات الأربعة الأكثر انتشارًا.

-

% من ثغرات نظام التحكم الصناعي التي تم الكشف عنها قابلة للاستغلال عن بعد.

-

تؤثر 47% من نقاط ضعف نظام التحكم الصناعي التي تم الكشف عنها على المستويين 1 و2 من نموذج بورديو (Purdue).

-

76% من ثغرات نظم التحكم الصناعي التي تم الكشف عنها لا تتطلب التوثيق بغية استغلالها.

-

تؤثر 46.32% من الثغرات التي تم العثور عليها على مستويات التحكم الأساسي (المستوى 1) والتحكم الإشرافي (المستوى 2) لنموذج بورديو (Purdue).

-

14.7% من الثغرات المكتشفة تؤثر على أنواع متعددة من المنتجات (تعمل على مستويات مختلفة من التكنولوجيا التشغيلية لنموذج بورديو (Purdue)، وإنترنت الأشياء، وأجهزة الشبكة). تحتوي هذه الفئة في الغالب على ثغرات أمنية في مكونات الطرف الثالث.

-

89.98% من الثغرات لا تتطلب شروطًا خاصة لاستكشافها، ويمكن للمهاجم أن يتوقع نجاحًا متكررًا في كل مرة.

-

76.39% من الثغرات الأمنية، لم تتم مصادقة المهاجم قبل الهجوم ولا يتطلب أي وصول أو امتيازات لإعدادات الهدف أو الملفات.

-

78.17% من الثغرات الأمنية، لا توجد أية متطلبات لتفاعل المستخدم.

-

78.92% من الثغرات التي لا تتطلب تدخل المستخدم قابلة للاستغلال عن بعد.

-

80.95% من نقاط الضعف في التحكم الإشرافي، يلزم تفاعل المستخدم في حالة الاستغلال عبر ناقل هجوم محلي. يشير هذا إلى ساحة ناقلات هجوم الهندسة الاجتماعية.

وبإيجاز، كان نهج فريق أبحاث شركة كلاروتي (Claroty) شاملاً لتقييم الأحداث

والاتجاهات التي من المحتمل أن تساعد في تشكيل مشهد المخاطر ونقاط الضعف على

نظم التحكم الصناعي إلى حد ما خلال النصف الثاني من العام 2020.

عندما يتعلق الأمر بأنظمة التشغيل، والأجهزة المضمنة، والمنظومات على شريحة

موحدة (ضم جميع أنظمة الحاسوب أو نظام إلكتروني على شريحة متكاملة واحدة)،

ومعدات الشبكات، وأجهزة التكنولوجيا التشغيلية وغيرها، وكثيرًا ما يحدث ذلك مع

نقاط ضعف الطرف الثالث؛ فيما أن نطاق الأجهزة والموردين المتأثرين غير واضح

ويتم تحديثه بشكل مستمر. لمزيد من المعلومات حول الجهات الموردة والأجهزة

والتوصيات المتأثرة،

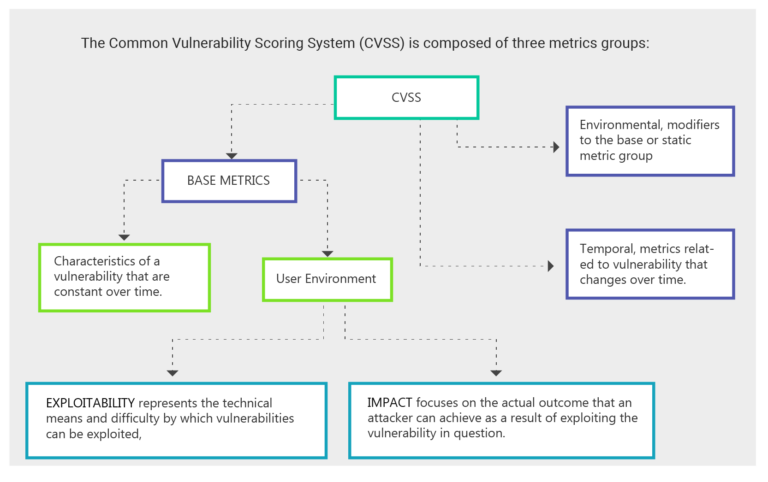

يحتاج المدافعون عن نظام التحكم الصناعي إلى تقييم شدة الثغرة بشكل أكبر من

مجرد تقييم نظام تسجيل نقاط الضعف المشترك - وآخرها الإصدار الثالث (CVSSv3)

غالبًا ما يتجاهل مسؤولو الأمن في نظام التحكم الصناعي وبيئات تكنولوجيا

المعلومات الأخرى هذا الأمر، أو المعرفة "السطحية". إن الافتقار إلى الفهم

والمعرفة بهذا الأمر يترك تحليلاً غير مكتمل لطبيعة التهديدات وعمليات تعتمد

على الجهات الموردة ومخاطر كبيرة.

تساعد نقاط الضعف الأمنية - أو إحصائيات نقاط الضعف الشائعة - التي تظهر في

ثغرات نظام التحكم الصناعي التي تم الكشف عنها خلال النصف الثاني من العام

2020، في تفسير سبب تصنيف معظم الثغرات الأمنية على درجات عالية أو حرجة. حيث

تم تصنيف أفضل خمسة برامج إحصائية لنقاط الضعف الشائعة CWE انتشارًا في مرتبة

عالية في قائمة نقاط الضعف الشائعة لأفضل 25 خطأ برمجي للعام 2020 لشركة ميتري

(MITER) نظرًا لسهولة استغلالها النسبية وقدرتها على تمكين الخصوم من إلحاق

أضرار جسيمة.

إذا قمنا بشرح تفصيلي للصورة أعلاه في مجال الأمن السيبراني العالمي، فإن

المهاجم لديه مجموعة محددة من الثغرات لاستكشافها في بيئة نظام التحكم الصناعي

المستهدف والذي عادة غير معقد. حيث يقوم المهاجمون، مع الأخذ في الاعتبار

مجموعة التهديد المتقدم المستمر (APT) على سبيل المثال، بدراسة جماعية لواحد أو

أكثر من متجهات الهجوم - لم تكن هناك حاجة دائمًا لتفاعل المستخدم المباشر أو

ما تم تحقيقه مسبقا.

يتم استغلال 71.49٪ من الثغرات الأمنية عبر ناقل هجوم الشبكة ويمكن استغلالها

عن بُعد. وهذا يؤكد على أهمية حماية اتصالات الوصول عن بعد وأنظمة الإنترنت

لنظام التحكم الصناعي. ثمة طبقة ثانية واضحة من التأثيرات المحتملة وراء تنفيذ

التعليمات البرمجية عن بُعد، ألا وهي: السماح للخصم بقراءة بيانات التطبيق، أو

التسبب في حجب الخدمة، أو آليات تخطي الحماية، أو الحصول على الامتيازات

وانتحال الهوية.

ويتمثل أحد الاعتبارات الرئيسية الأخرى في أن اعتماد المهاجمين على تفاعل

المستخدم يظهر أهمية الوعي والحماية من أساليب الهندسة الاجتماعية بين العمال

الذين لديهم إمكانية الوصول إلى الأصول الهامة، ومنها واجهات الإنسان والآلة

(HMIs) ونظام التحكم الإشرافي وتحصيل البيانات - سكادا (SCADA) والمحطات

الهندسية. وتم تمثيل ذلك من خلال النسبة المئوية في نقاط الضعف التي تحدث على

مستوى التحكم الإشرافي حيث يكون ناقل الهجوم المحلي هو المسيطر. وقد لخص الخبير

الفني في المركز الوطني للأمن السيبراني هذا التقرير، ولمزيد من المعلومات،

يرجى الرجوع إلى:

التوصيات:

نصائح سريعة:

-

زيادة إبراز أهمية الشبكة.

-

تحديد ووضع أولويات الأصول الثمينة.

-

تعزيز قدرات الاستجابة للحوادث.

-

التحقق من تجزئة الشبكة.

-

الفصل بين إدارة بيانات اعتماد تكنولوجيا المعلومات والتكنولوجيا التشغيلية.

لضمان غد أكثر أمانًا على نحو استباقي

حوكمة الأمن السيبراني وإدارة المخاطر

-

تحديد التهديدات التي تتعرض لها المنظمة.

-

الاحتفاظ بقائمة جرد بجميع أصول نظم التحكم الصناعي، بما في ذلك الأجهزة والبرامج وتقنيات البنية التحتية الداعمة.

-

وضع سياسات وإجراءات وتدريبات ومواد تعليمية للأمن السيبراني تنطبق على نظم التحكم الصناعي في المنظمة.

-

تطوير وممارسة إجراءات الاستجابة للحوادث التي تدمج تكنولوجيا المعلومات وعمليات تكنولوجيا التشغيل.

العنصر البشري

-

إصدار السياسات التي تحدد معايير أمان نظم التحكم الصناعي، بما في ذلك السلوك المتوقع والضوابط المطلوبة.

-

إصدار الإجراءات التي تحدد كيفية إدارة الموظفين لنظم التحكم الصناعي بشكل آمن.

-

تدريب مشغلي تكنولوجيا المعلومات والتكنولوجيا التشغيلية، فضلاً عن موظفي الأمن، لتحديد مؤشرات الاختراق المحتملة والخطوات التي يجب عليهم اتخاذها لضمان نجاح التحقيق السيبراني.

-

تعزيز ثقافة الحوار وتبادل المعلومات بين موظفي الأمن، وتكنولوجيا المعلومات، والموظفين العاملين في مجال عمليات تشغيل التكنولوجيا.

هندسة الشبكات

-

كلما أمكن، أحرص على ممارسة التقسيم في الشبكة.

-

تكون عملية البناء والتطوير الهندسي (topology) لشبكة نظام التحكم الصناعي بأخذ بالاعتبار أعداد طبقات متعددة، حيث تتم الاتصالات الأكثر أهمية في الطبقة الأكثر أمانًا وموثوقية.

-

إنشاء شبكة محايدة (DMZ)، حيث تعمل كشبكة فرعية تفصل بين الشبكة الخارجية والداخلية وكوسيط لأجهزة الأمان المتصلة لتجنب التعرض للخطر.

-

من الأفضل استخدام صمامات بأحادية الاتجاه one-way communication لمنع الاتصال الخارجي.

-

استخدام بروتوكولات وخدمات شبكة موثوقة وآمنة، كلما أمكن ذلك.

الأمن المادي (Physical security)

-

قم بتثبيت أنظمة التنبيه التي تكشف التلاعب بالجهاز، مثل قطع الطاقة، وإعادة تعيين الجهاز، وتعديلات الكابلات، وتأمين الإلكترونيات الميدانية.

-

تأكد من أن الأشخاص المصرح لهم فقط يمكنهم الوصول إلى الأماكن الخاضعة للرقابة التي تحتوي على معدات نظم التحكم الصناعي.

-

التحكم في الوصول الافتراضي والمادي إلى معدات ومنشآت نظم التحكم الصناعي من خلال استخدام نظام المصادقة المتعددة العوامل والتدابير الأمنية.

شبكة نظم التحكم الصناعي وأمن المنطقة المحيطة

-

إعداد جدران الحماية لإدارة حركة المرور بين شبكة نظم التحكم الصناعي وشبكة تكنولوجيا المعلومات الخاصة بالشركة.

-

استخدم حجب بروتوكول الإنترنت IP الجغرافي، حسب الحاجة.

-

جعل عملية الوصول عن بعد أكثر صعوبة لتقليل المخاطر إلى مستوى مقبول.

-

استخدم خوادم الانتقال للعمل كنقطة تفويض مركزية بين مناطق أمان شبكة نظام التحكم الصناعي.

-

تجنب السماح للجهات الموردة الدائمة أو الموظف بالوصول إلى شبكة التحكم.

-

فهرسة ومراقبة أي اتصالات شبكة عن بعد.

مراقبة الأمن

-

تقدير خط الأساس لعمليات نظم التحكم الصناعي العادية وحركة مرور الشبكة.

-

ضبط أنظمة كشف التسلل (IDS) للكشف عن محاولات الوصول إلى شبكة نظم التحكم الصناعي غير المعتادة أو غير المرغوب بها.

-

تتبع ومراقبة مسارات التدقيق في المجالات الحرجة لنظام التحكم الصناعي.

-

ضبط مراقبة الحوادث الأمنية والأحداث لمراقبة سجلات الأحداث وتحليلها وربطها من جميع أنحاء شبكة نظام التحكم الصناعي لاكتشاف محاولات التسلل.

أمن المضيف

-

تشجيع ثقافة الإصلاح، والتعديل وإدارة الثغرات الأمنية.

-

اختبار جميع التحديثات / التعديلات في سيناريوهات خارج شبكة الإنترنت قبل نشرها.

-

ينبغي تنفيذ القائمة البيضاء للتطبيق على واجهات الإنسان والآلة.

-

ينبغي تشديد الأمان في الأجهزة اللوحية والهواتف الذكية كأجهزة ميدانية.

-

اتباع نهج منتظم لاستبدال البرامج والأجهزة القديمة / التي انتهى عمرها الافتراضي.

-

تعطيل المنافذ والخدمات غير الضرورية لأجهزة نظام التحكم الصناعي بعد اختبارها للتأكد من أنها لا تتداخل مع وظيفة نظم التحكم الصناعي.

-

ضبط واختبار نظام النسخ الاحتياطي وإجراءات استرجاع البيانات.

-

ضبط بروتوكول تشفير وأمان نظم التحكم الصناعي.

إدارة تغيير الإمدادات

-

تعديل عملية الشراء الخاصة بنظم التحكم الصناعي لتشمل الأمن السيبراني كعامل رئيسي في تسجيل الدرجات والتقييم.

-

الاستثمار في منتجات نظم التحكم الصناعي الآمنة مقدمًا، وتقييم الأمان ضد المخاطر الحالية والمحتملة عبر دورة الحياة المتوقعة للمنتج.

-

وضع اتفاقيات تعاقدية، بالنسبة لجميع خدمات الاستعانة بمصادر خارجية، تضمن التعامل الكافي مع الحوادث والإبلاغ عنها، وأمن التوصيل الداخلي، ومعايير وبروتوكولات التحكم عن بُعد.

-

ضع في الاعتبار، عند التعامل مع مزود خدمة سحابية، سلامة معلومات نظام التحكم الصناعي وأمانها وسريتها.

-

استخدم معامل الاختبار للتحقق من البرامج التي توفرها الجهات الموردة بحثًا عن التعليمات البرمجية والمشكلات الضارة قبل توزيع الإنتاج.

تصحيح الاعتقادات الخاطئة

أربع اعتقادات خاطئة حول الأمن السيبراني الصناعي

-

الاعتقاد الأول

شبكتي الصناعية آمنة لأنها معزولة ماديًا وغير متصلة بالإنترنت، ربما كان هذا البيان صحيحًا قبل عشر سنوات. أما من الناحية الأخرى، فإن العديد من أدوات إنترنت الأشياء متصلة بشكل مباشر بالإنترنت، وتتحايل على مستويات أمان تكنولوجيا المعلومات التقليدية. إذا، لماذا يحتاج الكثير من أجهزة إنترنت الأشياء إلى الاتصال بالإنترنت في المقام الأول، هو موضوع يتم التساؤل عنه كثيرًا. والسبب الأساسي لذلك هو أن إنترنت الأشياء الصناعية أو أنظمة الصناعة 4.0 تتطلب كميات هائلة من البيانات لتحليلها. ونظرًا لأن مصادر البيانات قد لا تكون في نفس المنطقة، فستحتاج إلى توصيل أنظمتك بالإنترنت لإرسال البيانات إلى خادم بعيد.

قد تكون نظم التحكم الصناعي أو الشبكات الصناعية الخاصة بك عرضة للاتصالات غير المصرح بها، حتى لو لم تكن متصلا بالإنترنت. على سبيل المثال، قد تقوم الجهة الموردة التابعة لجهة خارجية أو خبير أتمتة بتحديث الأنظمة من خلال توصيل أجهزة الحواسيب المحمولة أو محركات أقراص USB غير المعتمدة للقيام بالصيانة الروتينية أو استكشاف الأخطاء وإصلاحها، وتعريض نظام التحكم الصناعي للوصول غير الآمن، وزيادة ضعف أجهزة نظام التحكم الصناعي. -

الاعتقاد الثاني:

نظرًا لأن المتسللين ليسوا على دراية بأجهزة التحكم المنطقية القابلة للبرمجة وبأنظمة التحكم الصناعي ونظام التحكم الإشرافي وتحصيل البيانات - سكادا، فإن شبكتي آمنة أو أقل اهتمامًا بالقطاعات الصناعية.

فمنذ العام 2010، هاجمت العديد من الهجمات السيبرانية المتطورة شبكات أنظمة التحكم الصناعي، بما في ذلك هجوم ستوكس نت (Stuxnet) (الذي استهدفت أجهزة التحكم المنطقية القابلة للبرمجة) و هجوم انقطاع التيار الكهربائي - إنديستروير (Industroyer) (الذي استهداف التيارات الكهربائية). كما تم اكتشاف برامج ضارة تستهدف معدات التحكم الصناعية. يوضح هذا النمط أن المتسللين يحولون تركيزهم إلى القطاعات الصناعية مثل قطاعات النفط والغاز والطاقة والتصنيع، ما يعني أنه من المرجح أن ترتفع الهجمات على هذه الصناعات في المستقبل. -

الاعتقاد الثالث:

نظرًا لأن شبكتي صغيرة جدًا بحيث لا يمكن استهدافها، فهي آمنة. غالبًا ما تحدث الانتهاكات الداخلية بسبب مستخدمين موثوق بهم وموظفين ومقاولين خارجيين لديهم وصول إلى الشبكة. غالبًا ما يكون الخطأ البشري أو تعطل الجهاز سببًا للانتهاكات غير المقصودة، بغض النظر عن حجم شركتك. وعلى الرغم من أن هذه الهجمات غير مقصودة، إلا أنها قد تسبب أضرارًا كبيرة وخسائر مالية لشركتك.

-

الاعتقاد الرابع:

شبكتي الصناعية محمية بالفعل بجدار حماية ناري، وبالتالي، فهي آمنة. على الرغم من أن جدران الحماية النارية تشكل خط الدفاع الأولي، إلا أنها ليست فعالة بنسبة 100٪. علاوة على ذلك نظرًا لأن معظم جدران الحماية النارية هذه ليست مصممة للبروتوكولات الصناعية (مثل بروتوكول Modbus TCP وبروتوكول الإنترنتEtherNet والايثرنت الصناعي PROFINET، فقد تحظر البروتوكولات الصناعية المهمة وتغلق أنظمة التحكم الصناعية إذا لم يتم ضبطها بالشكل الصحيح. ببساطة لن توفر جدران الحماية النارية وحدها الأمان التام لشبكات أنظمة التحكم الصناعية. بدلاً من ذلك، لتأمين أجهزة التحكم المهمة وخطوط التصنيع والمصنع بأكمله، يجب استخدام جدران الحماية النارية الصناعية جنبًا إلى جنب مع الدفاعات ذات الطبقات (طريقة الدفاع في العمق). بالإضافة إلى ذلك، للحماية من الهجمات السيبرانية، يجب تحديث المعدات الصناعية بتحديثات أمنية على أساس منتظم.

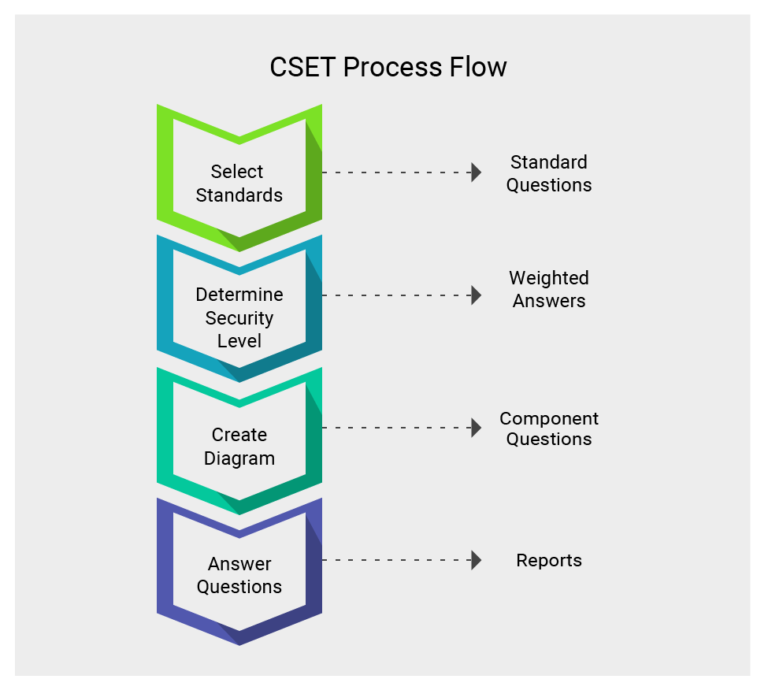

أداة تقييم الأمن السيبراني

توفر أداة تقييم الأمن السيبراني (CSET®) نهجًا منظما ومنضبطا وقابلًا

للتكرار لتقييم الوضع الأمني للمؤسسة. تم تصميم هذه الأداة لمساعدة مالكي

الأصول على تحديد نقاط الضعف وتحسين الوضع العام للأمن السيبراني للمؤسسة

من خلال توجيههم من خلال سلسلة من الأسئلة التي تمثل متطلبات أمان الشبكة

وأفضل الممارسات.

يمكن للمستخدمين تقييم موقف الأمن السيبراني الخاص بهم باستخدام العديد من

المعايير والتوصيات الحكومية والصناعية المعترف بها.

أداة تقييم الأمن السيبراني هي أداة برمجية لسطح المكتب قائمة بذاتها تمكن

المستخدمين من تقييم ممارسات أمان الشبكة وأنظمة التحكم الصناعي الخاصة بهم

إزاء معايير وإرشادات وممارسات الصناعة والحكومة المعترف بها. توفر أداة

تقييم الأمن السيبراني لدى إكتماله قائمة بالتوصيات ذات الأولوية لزيادة

وضع الأمن السيبراني وأنظمة التحكم الصناعي أو شبكة المؤسسة الخاصة

بالمؤسسة ويحدد ما هو مطلوب لتحقيق المستوى المطلوب من الأمان ضمن المعيار

(المعايير) المحددة التي تم اختيارها.

معايير الأمان

-

بحث فهرس قواعد وزارة الأمن الداخلي لأمن أنظمة التحكم: توصيات لمطوري المعايير، والمراجعتين 6 و7، منشور خاص بالمعهد الوطني للمعايير والتكنولوجيا (NIST SP800-82).

-

منشور خاص بالمعهد الوطني للمعايير والتكنولوجيا (NIST SP800-53)، المراجعة رقم 3.

-

الدليل التنظيمي للجنة التنظيمية النووية رقم 5.71 لمعايير مكافحة الإرهاب للمرافق الكيميائية ومعيار الأداء القائم على المخاطر رقم 8.

-

المراجعتين 2 و 3 من حماية الهياكل الأساسية الحيوية رقم (CIP-002-009) شركة موثوقية إنتاج الطاقة الكهرباء بأمريكيا الشمالية.

-

لمراجعة 3.1 من نظام إدارة أمن المعلومات لمعيار أيزو / آي إي سي (ISO/IEC 15408).

-

تعليمات وزارة الأمن الداخلي رقم (DoDI 8500.2) .

-

المبادئ التوجيهية للمراجعة المتوافقة رقم 2.3.

-

بعد قيام المستخدم باختيار المعيار (المعايير) المعمول به، تثير أداة تقييم الأمن السيبراني أسئلة خاصة بتلك المتطلبات.

تم تطوير أداة تقييم الأمن السيبراني بإشراف برنامج أمن أنظمة التحكم (CSSP)

التابع لوزارة الأمن الداخلي. فيما تم إتاحة البرمجة الحرة والمفتوحة المصدر

(للبرنامج) على موقع GITHUB، حيث يمكنك تطوير الأداة أو تخصيصها وفقًا لبيئتك.

https://github.com/cisagov/cset

>> تثبيت برنامج Github (سواء مستقل أو مؤسسة، خطوات تثبيت حزمة البرنامج)

إخلاء المسئولية

يتضمن (رابط موقع المركز الوطني للأمن السيبراني البحريني لهذه الصفحة) معلومات عن البنود التي يتم إتاحتها "كما هي" لأغراض إعلامية فقط. كما أن المركز الوطني للأمن السيبراني البحريني لا يقدّم أي إقرارات أو ضمانات حول المواد المعروضة أدناه. فيما لا يوصي المركز الوطني للأمن السيبراني البحريني أو يدعم أي منتج أو خدمة تجارية، سواء تم ذكرها في هذا المنتج أم لم يتم ذكرها.